Voici le quatrième article dans notre série sur l’authentification centralisée avec 389 Directory Server. Jusqu’ici, nous avons vu en détail l’installation du serveur d’annuaires, la création des utilisateurs et la sécurisation des connexions. Aujourd’hui nous allons aborder la connexion des postes clients à 389 Directory Server dans le but de leur permettre de récupérer les informations d’authentification.

Voici le quatrième article dans notre série sur l’authentification centralisée avec 389 Directory Server. Jusqu’ici, nous avons vu en détail l’installation du serveur d’annuaires, la création des utilisateurs et la sécurisation des connexions. Aujourd’hui nous allons aborder la connexion des postes clients à 389 Directory Server dans le but de leur permettre de récupérer les informations d’authentification.

J’utilise OpenSUSE Leap 15.1 KDE sur tous mes postes de travail. Les informations données seront donc quelque peu spécifiques à cette distribution.

- Exporter le certificat CA

- Configurer la connexion à l’annuaire

- Tester la connexion

- Récapitulatif et vue d’ensemble

Exporter le certificat CA

Dans notre précédent article, nous avons créé un certificat CA sur le serveur. Ce certificat doit être exporté vers tous les postes clients qui veulent utiliser une connexion sécurisée vers le serveur d’annuaires.

Dans mon réseau « bac à sable » local, je dispose d’un serveur d’annuaires amandine.microlinux.lan et de deux postes clients bernadette.microlinux.lan et raymonde.microlinux.lan.

Depuis le serveur, je copie le certificat ca.crt vers tous mes postes clients, en les rangeant directement à l’endroit approprié.

$ cd easy-rsa-3.0.7/easyrsa3/pki/ $ scp ca.crt root@bernadette:/etc/pki/trust/anchors/ ca.crt 100% 1220 1.2MB/s 00:00 $ scp ca.crt root@raymonde:/etc/pki/trust/anchors/ ca.crt 100% 1220 1.4MB/s 00:00

Ensuite, je me connecte à chacun de mes postes de travail et je mets à jour les certificats CA du système.

# update-ca-certificates -v running /usr/lib/ca-certificates/update.d/50java.run ... creating /var/lib/ca-certificates/java-cacerts ... running /usr/lib/ca-certificates/update.d/70openssl.run ... creating /var/lib/ca-certificates/openssl ... running /usr/lib/ca-certificates/update.d/80etc_ssl.run ... running /usr/lib/ca-certificates/update.d/99certbundle.run ... creating /var/lib/ca-certificates/ca-bundle.pem ...

Configurer la connexion à l’annuaire

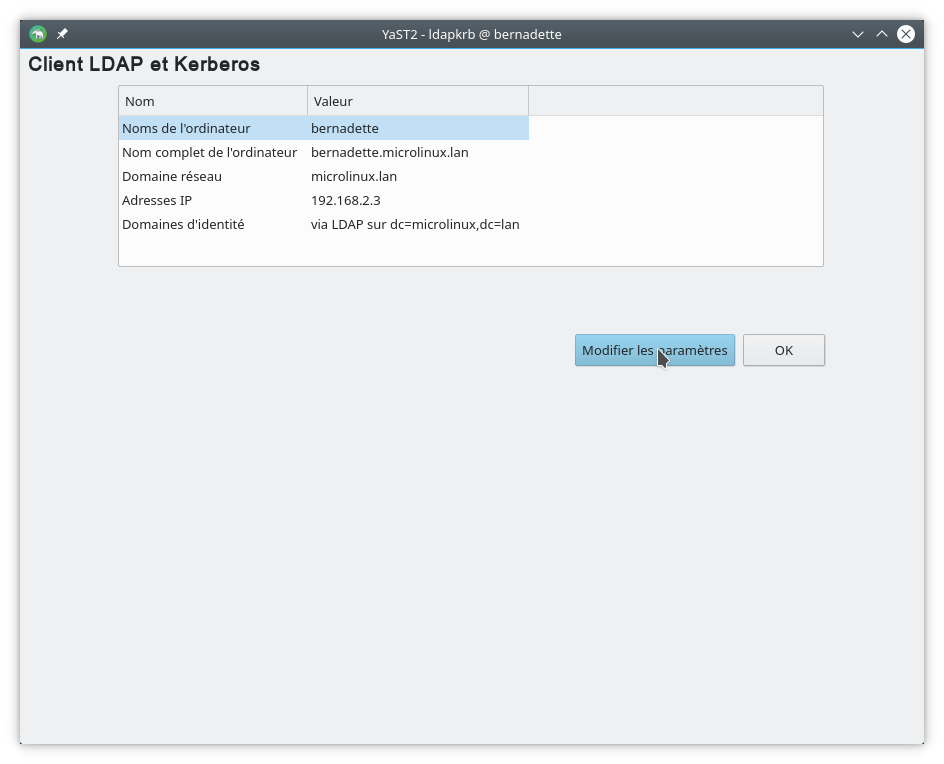

Sur mon poste client OpenSUSE, j’ouvre Système > YaST > Services réseau > Client LDAP et Kerberos.

Je clique sur Modifier les paramètres.

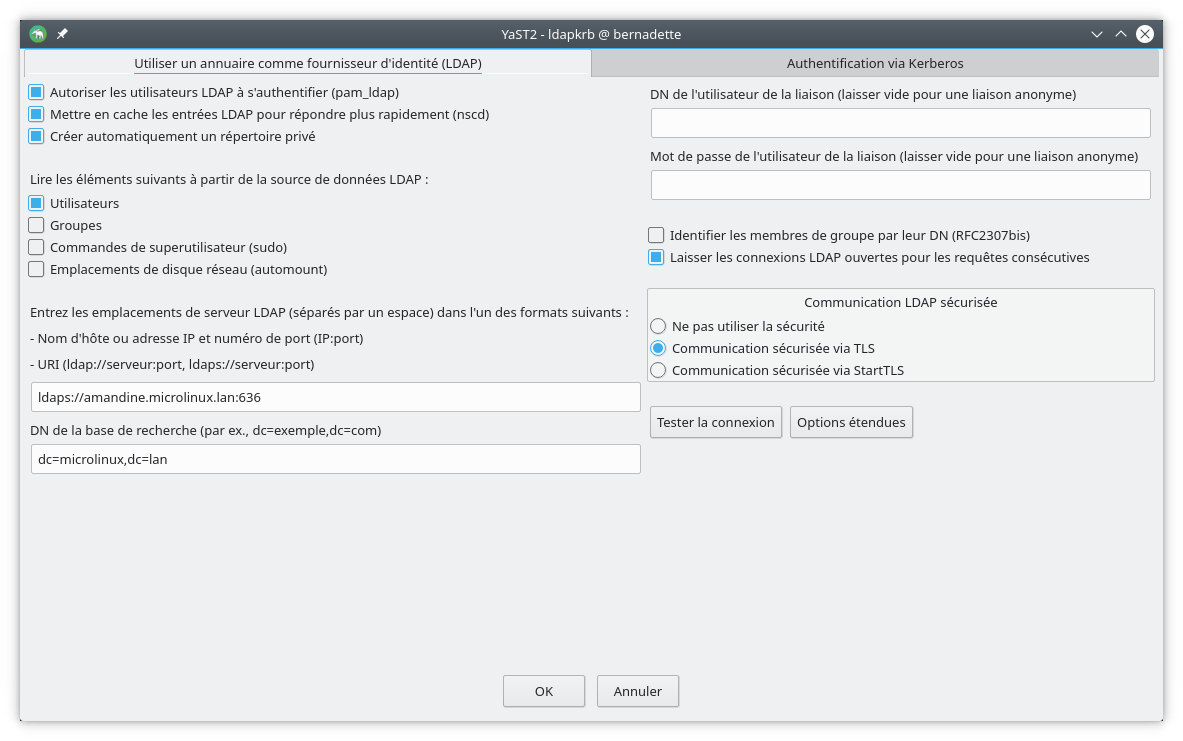

La fenêtre de configuration LDAP s’affiche. Voici comment j’ai défini ma connexion à 389 Directory Server.

Cette configuration mérite quelques remarques.

- À partir du moment où l’on autorise les utilisateurs LDAP à s’authentifier, YaST se charge automatiquement de l’installation des paquets requis

pam_ldapetnss_ldapsous le capot. - La mise en cache des entrées LDAP avec

nscdest optionnelle. - Si le répertoire d’un utilisateur présent dans la base LDAP n’existe pas, il est créé automatiquement à la première connexion.

- Je me sers uniquement des informations sur les utilisateurs.

- J’ai uniquement indiqué l’URI

ldaps:amandine.microlinux.lan:636pour une connexion sécurisée.

Je garde la définition locale des groupes telle qu’elle figure dans

Je garde la définition locale des groupes telle qu’elle figure dans /etc/group. Si vous cochez la case Groupes par inadvertance, vous allez rester perplexe face à une machine qui ne démarre plus.

Tester la connexion

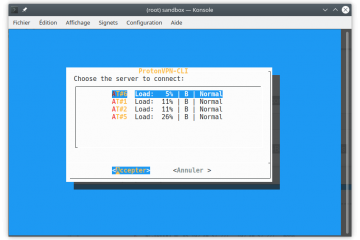

Une fois que la connexion est configurée correctement, je peux la tester en cliquant sur Tester la connexion. Si tout se passe comme prévu, le message suivant s’affiche.

Une fois que j’ai pris en compte les modifications, je peux essayer d’afficher les infos des utilisateurs définis dans l’annuaire depuis mon poste client.

$ getent passwd jmortreux jmortreux:*:10002:100:Jean Mortreux:/home/jmortreux:/bin/bash $ getent passwd adebuf adebuf:*:10003:100:Agnès Debuf:/home/adebuf:/bin/bash

Le dernier article de cette série sera consacré à une vue d’ensemble sur la mise en place d’une solution d’authentification centralisée.

La rédaction de cette documentation demande du temps et des quantités significatives de café espresso. Vous appréciez ce blog ? Offrez un café au rédacteur en cliquant sur la tasse.