![]() SELinux (Security Enhanced Linux) est un mécanisme de sécurité qui améliore de manière significative la sécurité des serveurs sur lesquels il est déployé. Malheureusement, sa complexité amène bon nombre d’administrateurs et d’hébergeurs à le désactiver, ce qui est dommage.

SELinux (Security Enhanced Linux) est un mécanisme de sécurité qui améliore de manière significative la sécurité des serveurs sur lesquels il est déployé. Malheureusement, sa complexité amène bon nombre d’administrateurs et d’hébergeurs à le désactiver, ce qui est dommage.

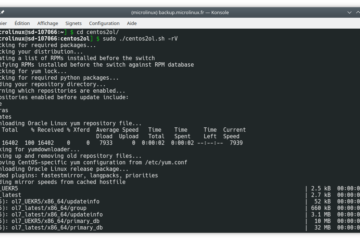

Cet article est consacré à l’activation de SELinux sur notre serveur dédié Oracle Linux 7 fraîchement installé chez Scaleway et configuré « aux petits oignons ».

SELinux est désactivé dans la configuration par défaut chez Scaleway. Dans un premier temps, nous allons l’activer en mode permissif.

# /etc/selinux/config

SELINUX=permissive

SELINUXTYPE=targeted

Créez un fichier .autorelabel à la racine du système pour initier un réétiquetage complet de l’ensemble du système de fichiers au prochain redémarrage.

$ sudo touch /.autorelabel $ sudo reboot

Comptez cinq bonnes minutes pour un réétiquetage complet. Au terme de l’opération, reconnectez-vous et lancez un audit SELinux.

$ sudo sealert -a /var/log/audit/audit.log

Sur certaines machines, il faudra éventuellement restaurer le contexte par défaut comme indiqué dans l’alerte.

$ sudo restorecon -v /etc/ld.so.cache

Vérifiez si l’intervention a réglé le problème.

$ echo | sudo tee /var/log/audit/audit.log $ sudo reboot

Relancez un audit.

$ sudo sealert -a /var/log/audit/audit.log 100% done found 0 alerts in /var/log/audit/audit.log

À partir de là, vous pouvez passer en mode renforcé par défaut.

# /etc/selinux/config SELINUX=enforcing SELINUXTYPE=targeted

Activez le mode renforcé « à chaud ».

$ sudo setenforce 1

Notre serveur dédié comporte désormais une couche de protection supplémentaire.

La rédaction de cette documentation demande du temps et des quantités significatives de café espresso. Vous appréciez ce blog ? Offrez un café au rédacteur en cliquant sur la tasse.